Firewall (Tường lửa) là một hệ thống an ninh mạng, hoạt động như một rào chắn bảo vệ giữa mạng nội bộ an toàn của bạn và mạng Internet không đáng tin cậy bên ngoài. Giống như một người bảo vệ ở cổng, tường lửa kiểm soát tất cả các luồng dữ liệu ra vào và quyết định cho phép hay chặn dựa trên các quy tắc bảo mật đã được thiết lập. Bài viết này sẽ đi sâu phân tích mọi khía cạnh của “người bảo vệ thầm lặng” này, từ cách hoạt động, các loại hình phổ biến đến tầm quan trọng không thể thiếu của nó trong thế giới số.

1. Firewall là gì? Giải thích đơn giản nhất

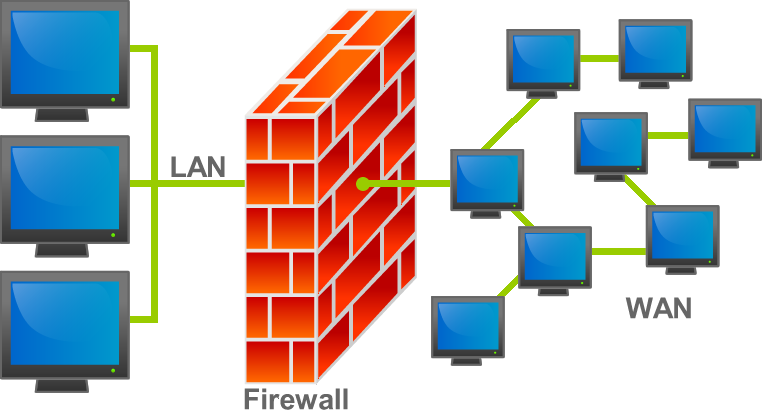

Firewall (Tường lửa) là một hệ thống an ninh mạng thiết yếu, có thể ở dạng phần cứng hoặc phần mềm. Về bản chất, Tường lửa hoạt động như một rào chắn kiểm soát an ninh, đứng giữa một mạng máy tính đáng tin cậy (như mạng nội bộ/LAN của bạn) và một mạng không đáng tin cậy bên ngoài (điển hình là Internet). Mục tiêu duy nhất của Firewall là giám sát và lọc lưu lượng truy cập mạng dựa trên một bộ quy tắc bảo mật đã được định sẵn.

Để dễ hình dung nhất, hãy tưởng tượng Firewall giống như một người bảo vệ chuyên nghiệp đứng gác ở cổng chính của một tòa nhà:

- Tòa nhà chính là mạng nội bộ (mạng công ty, mạng gia đình) của bạn.

- Thế giới bên ngoài là mạng Internet rộng lớn.

- Người bảo vệ (Firewall) sẽ kiểm tra “giấy tờ tùy thân” (thông tin gói tin) của tất cả mọi người (dữ liệu) muốn đi ra hoặc đi vào.

- Dựa trên một danh sách các “quy tắc” (rules/policies) đã được thiết lập sẵn (ví dụ: “chỉ cho phép nhân viên có thẻ ra vào”, “không cho phép người lạ mặt vào”), người bảo vệ sẽ quyết định cho phép (Allow) ai được vào, và từ chối (Deny) ai phải ở ngoài.

2. Cách thức hoạt động của Firewall: Từ cơ bản đến nâng cao

Để thực hiện nhiệm vụ của một “người bảo vệ”, Firewall không hoạt động một cách ngẫu nhiên. Nó dựa trên một loạt các phương pháp và công nghệ, từ đơn giản đến phức tạp, để phân tích và đưa ra quyết định cho từng mẩu dữ liệu đi qua nó.

2.1. Nguyên tắc cơ bản: Kiểm tra và lọc gói tin (Packet Filtering)

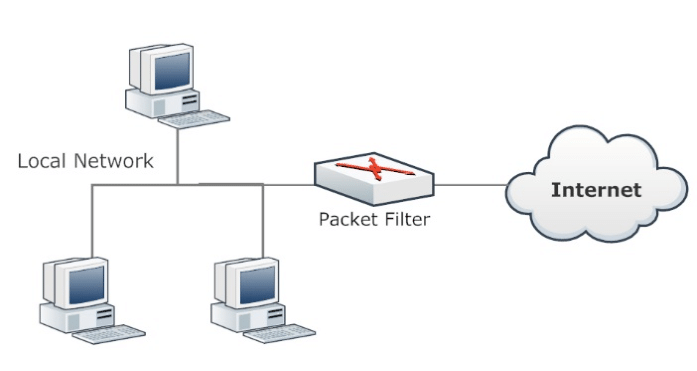

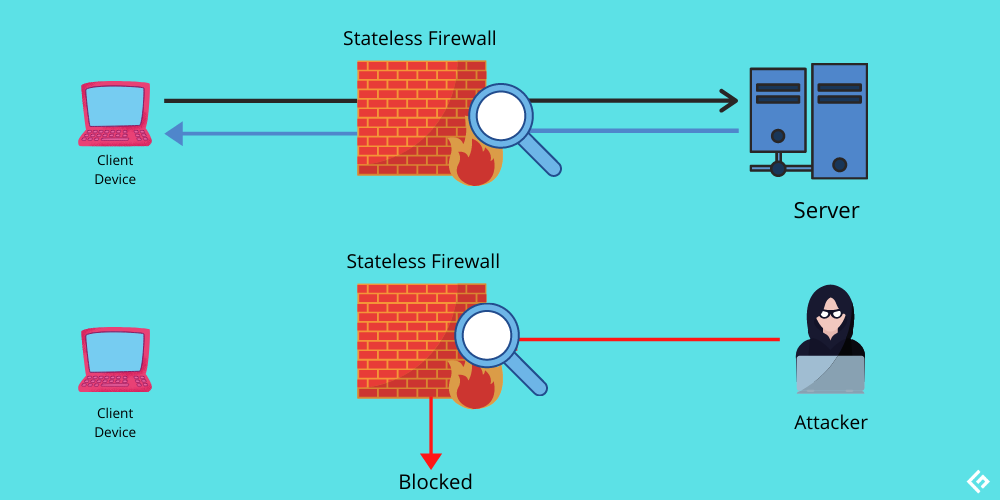

Đây là hình thức hoạt động sơ khai và nền tảng nhất của mọi Firewall, còn được gọi là tường lửa không trạng thái (Stateless Firewall).

Cơ chế: Mọi dữ liệu di chuyển trên Internet đều được chia thành các phần nhỏ gọi là “gói tin” (packets). Firewall sẽ hoạt động như một trạm kiểm soát, kiểm tra “giấy thông hành” – tức là phần thông tin tiêu đề (header) – của mỗi gói tin một cách độc lập. Các thông tin được kiểm tra bao gồm:

- Địa chỉ IP nguồn và đích: Gói tin này đến từ đâu và sẽ đi đâu?

- Cổng (Port) nguồn và đích: Gói tin đang cố gắng sử dụng dịch vụ nào (truy cập web – cổng 80/443, gửi email – cổng 25…)?

- Giao thức (Protocol): Gói tin đang dùng giao thức gì (TCP, UDP, ICMP…)?

Ra quyết định: Dựa trên một danh sách các quy tắc đã được cấu hình sẵn (gọi là Access Control List – ACL), Firewall sẽ so sánh thông tin của gói tin với danh sách này và ra quyết định: Cho phép (Allow) hoặc Từ chối (Deny).

Hạn chế: Phương pháp này khá cứng nhắc vì Firewall không hiểu được “ngữ cảnh” của một kết nối. Tường lửa xử lý từng gói tin một cách riêng lẻ mà không biết liệu gói tin đó có phải là một phần của một cuộc hội thoại đã được thiết lập hợp lệ hay không.

2.2. Các phương pháp lọc nâng cao

Để khắc phục những hạn chế của việc lọc gói tin cơ bản, các công nghệ Firewall hiện đại đã được phát triển với khả năng thông minh hơn rất nhiều.

2.2.1. Kiểm tra trạng thái (Stateful Inspection)

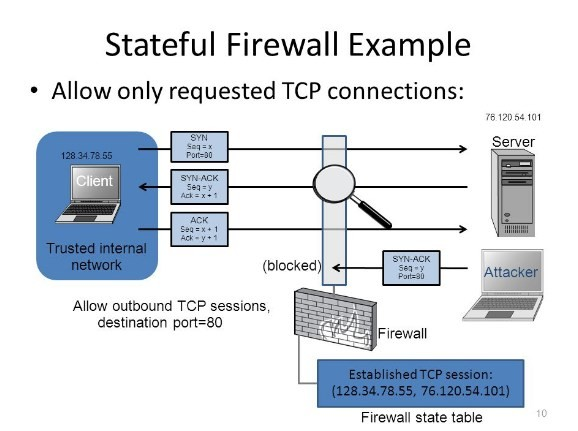

Đây là một bước tiến vượt bậc so với lọc gói tin cơ bản. Tường lửa trạng thái (Stateful Firewall) không chỉ kiểm tra thông tin tiêu đề của từng gói tin riêng lẻ mà còn theo dõi và “ghi nhớ” trạng thái của toàn bộ một kết nối mạng.

Cơ chế: Nó duy trì một “bảng trạng thái” (state table) để ghi lại các thông tin về những kết nối đang hoạt động.

Ví dụ: Khi bạn truy cập một website, máy tính của bạn sẽ khởi tạo một kết nối TCP thông qua quy trình “bắt tay ba bước”. Tường lửa trạng thái sẽ ghi nhận kết nối hợp lệ này. Sau đó, tất cả các gói tin phản hồi từ website đó, vốn là một phần của “cuộc hội thoại” đã được thiết lập sẽ được tự động cho phép đi qua mà không cần kiểm tra lại từ đầu theo bộ quy tắc. Nó chỉ cần xác nhận rằng gói tin này thuộc về một kết nối đã được phê duyệt trong bảng trạng thái.

Lợi ích: Tăng cường bảo mật (chỉ cho phép các gói tin phản hồi từ những kết nối do bên trong chủ động tạo ra) và cải thiện hiệu suất.

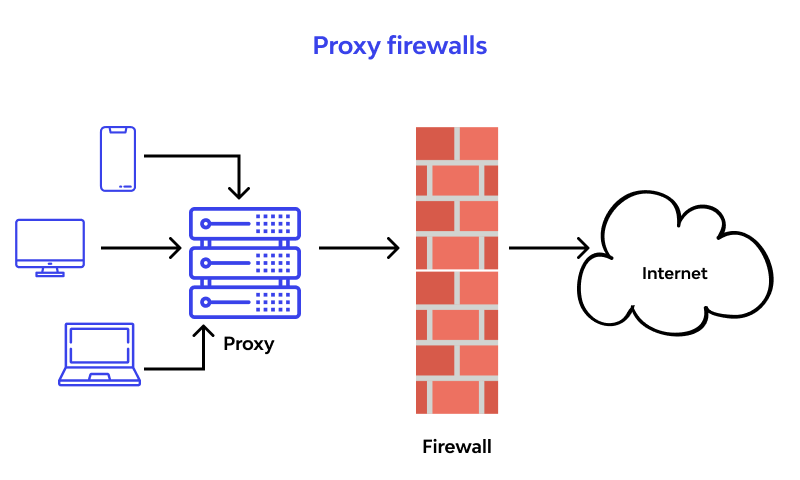

2.2.2. Cổng ủy nhiệm (Proxy Firewall)

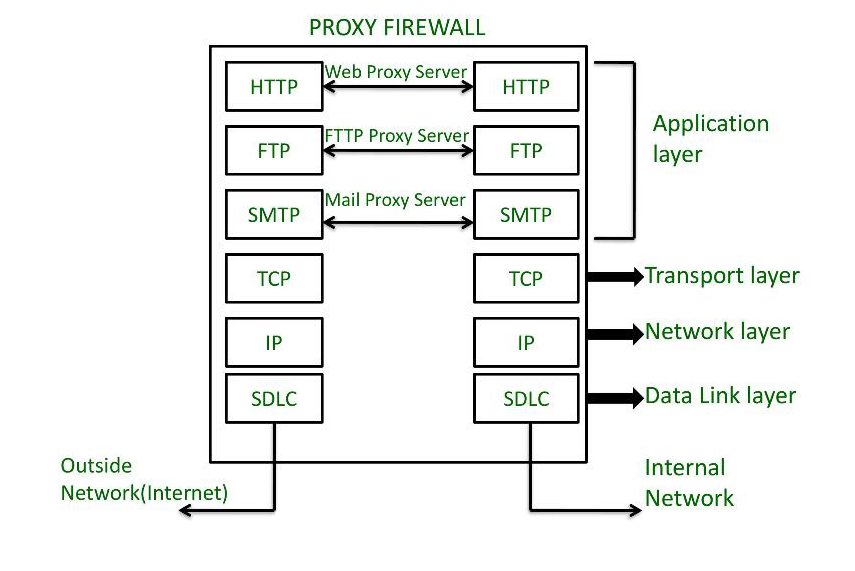

Loại tường lửa này hoạt động ở một tầng cao hơn (Tầng 7 – Ứng dụng) và đóng vai trò như một người trung gian cho các kết nối mạng.

Cơ chế: Thay vì cho phép kết nối trực tiếp giữa máy tính của bạn và máy chủ trên Internet, Proxy Firewall sẽ đứng ra nhận yêu cầu từ bạn. Sau đó, nó sẽ tạo một kết nối hoàn toàn mới từ chính nó đến máy chủ đích.

Lợi ích:

- Che giấu danh tính: Máy chủ bên ngoài sẽ chỉ thấy địa chỉ IP của Proxy Firewall, giúp che giấu địa chỉ IP thật của mạng nội bộ.

- Kiểm tra nội dung sâu: Vì hoạt động ở tầng ứng dụng, Proxy có thể “đọc” và kiểm tra nội dung bên trong các gói tin, không chỉ là thông tin tiêu đề. Nó có thể lọc các trang web độc hại, chặn các nội dung không phù hợp.

Nhược điểm: Quá trình xử lý qua trung gian có thể làm tăng độ trễ và ảnh hưởng đến tốc độ mạng.

2.2.3. Tường lửa thế hệ mới (Next-Generation Firewall – NGFW)

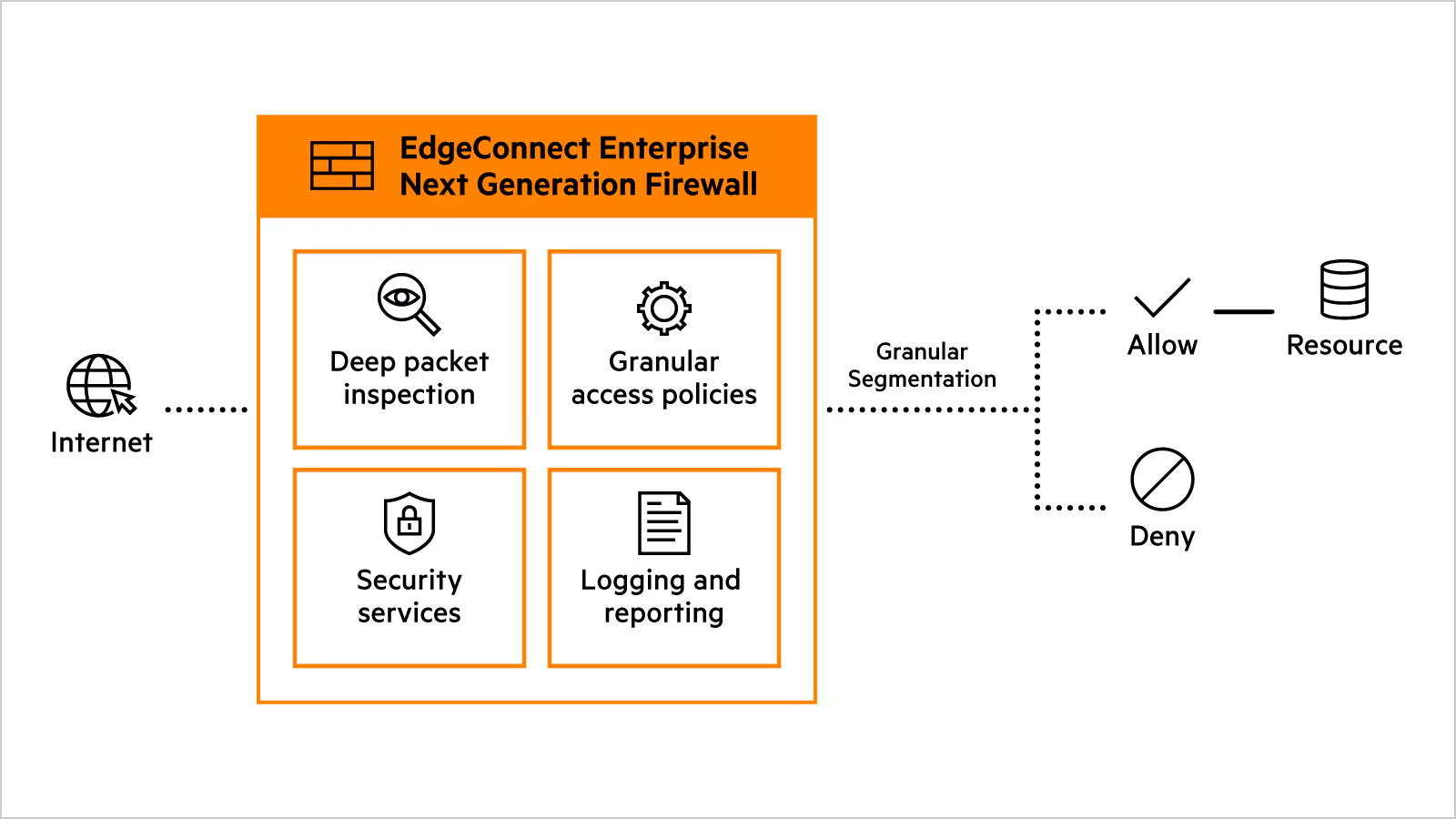

Đây là công nghệ tường lửa tiên tiến và toàn diện nhất hiện nay. NGFW không chỉ là một công nghệ duy nhất, mà là sự kết hợp của tường lửa trạng thái truyền thống với nhiều lớp bảo mật thông minh khác.

- Kiểm tra sâu gói tin (Deep Packet Inspection – DPI): Nếu các tường lửa cũ chỉ “đọc phong bì” (thông tin tiêu đề), thì NGFW có khả năng “mở lá thư ra đọc” (kiểm tra cả nội dung bên trong gói tin). Điều này cho phép nó phát hiện các mối đe dọa tinh vi như mã độc, virus hay các dữ liệu nhạy cảm đang bị tuồn ra ngoài.

- Nhận biết ứng dụng (Application Awareness): Đây là một bước đột phá lớn. NGFW có thể xác định và kiểm soát các ứng dụng cụ thể đang chạy trên mạng, bất kể chúng sử dụng cổng nào. Ví dụ, nó có thể phân biệt được đâu là lưu lượng của Facebook, YouTube, Zalo và cho phép quản trị viên thiết lập các quy tắc như: “Cho phép truy cập web, nhưng chặn Facebook trong giờ làm việc”.

- Tích hợp hệ thống ngăn chặn xâm nhập (IPS – Intrusion Prevention System): IPS hoạt động như một hệ thống an ninh chủ động. Nó liên tục quét lưu lượng mạng để tìm kiếm các “dấu hiệu” (signatures) của các kiểu tấn công đã biết (ví dụ: các hành vi quét cổng, khai thác lỗ hổng…). Khi phát hiện một hành vi đáng ngờ, IPS có thể tự động chặn ngay lập tức để ngăn chặn cuộc tấn công trước khi nó gây ra thiệt hại.

3. Phân loại Firewall: 7 loại hình phổ biến nhất

Tường lửa không phải là một công nghệ đơn lẻ mà là một khái niệm rộng, bao gồm nhiều loại hình khác nhau. Chúng có thể được phân loại dựa trên hai tiêu chí chính: phương thức triển khai (nơi nó được đặt) và công nghệ hoạt động (cách nó kiểm tra dữ liệu).

3.1. Phân loại theo phương thức triển khai

3.1.1. Firewall phần cứng (Hardware Firewall)

Đây là một thiết bị vật lý chuyên dụng, được đặt ở “cửa ngõ” của một mạng lưới, hoạt động như một lớp bảo vệ chu vi (perimeter security) giữa mạng nội bộ (LAN) và Internet bên ngoài. Tất cả lưu lượng truy cập đi ra và đi vào mạng đều phải đi qua thiết bị này để được kiểm tra.

Ưu điểm:

- Bảo vệ toàn diện: Chỉ cần một thiết bị là có thể bảo vệ cho toàn bộ các máy tính bên trong mạng.

- Hiệu suất cao: Vì là phần cứng chuyên dụng, nó có bộ xử lý và bộ nhớ riêng, hoạt động mạnh mẽ mà không làm ảnh hưởng đến hiệu suất của các máy tính trong mạng.

- Quản lý tập trung: Mọi quy tắc bảo mật được thiết lập và quản lý tại một nơi duy nhất.

Nhược điểm:

- Chi phí ban đầu cao: Việc mua sắm một thiết bị tường lửa phần cứng chuyên dụng thường tốn kém.

- Điểm lỗi đơn (Single Point of Failure): Nếu thiết bị tường lửa gặp sự cố, toàn bộ kết nối Internet của mạng có thể bị gián đoạn (trừ khi được cấu hình dự phòng).

Phù hợp với: Các doanh nghiệp, văn phòng, và thậm chí cả các gia đình có nhu cầu bảo mật cao.

3.1.2. Firewall phần mềm (Software Firewall)

Đây là một chương trình phần mềm được cài đặt trực tiếp trên từng máy tính hoặc máy chủ (gọi là điểm cuối – endpoint). Firewall phần mềm kiểm soát lưu lượng mạng đến và đi từ chính thiết bị đó. Ví dụ tiêu biểu nhất chính là Windows Defender Firewall có sẵn trên máy tính Windows của bạn.

Ưu điểm:

- Bảo vệ từng điểm cuối: Lý tưởng để bảo vệ các thiết bị cá nhân, đặc biệt là khi chúng di chuyển ra ngoài mạng công ty (ví dụ: laptop của nhân viên làm việc từ xa).

- Kiểm soát ứng dụng chi tiết: Cho phép bạn thiết lập quy tắc cho từng ứng dụng cụ thể trên máy tính (ví dụ: cho phép trình duyệt Chrome truy cập Internet nhưng chặn một phần mềm lạ).

- Chống lại các mối đe dọa nội bộ: Có thể ngăn chặn virus lây lan từ máy tính này sang máy tính khác trong cùng một mạng LAN.

Nhược điểm:

- Tiêu tốn tài nguyên: Sử dụng một phần CPU và RAM của máy tính để hoạt động.

- Quản lý phân tán: Cần phải được cài đặt và cấu hình trên từng máy tính riêng lẻ, gây khó khăn cho việc quản lý đồng bộ trong doanh nghiệp lớn.

Phù hợp với: Người dùng cá nhân và là một lớp bảo vệ bổ sung cần thiết trong môi trường doanh nghiệp.

3.2. Phân loại theo công nghệ và chức năng

Đây là sự tiến hóa của công nghệ tường lửa qua các thế hệ.

3.2.1. Stateless Firewall (Tường lửa không trạng thái)

Đây là thế hệ tường lửa đầu tiên, hoạt động dựa trên nguyên tắc lọc gói tin cơ bản. Nó kiểm tra thông tin tiêu đề (IP, cổng) của từng gói tin một cách độc lập và so sánh với bộ quy tắc. Stateless Firewall nhanh nhưng không thông minh vì không “nhớ” được ngữ cảnh của các kết nối.

3.2.2. Stateful Firewall (Tường lửa trạng thái)

Đây là một bước tiến lớn. Stateful Firewall không chỉ kiểm tra từng gói tin mà còn theo dõi và duy trì trạng thái của các kết nối mạng. Tường lửa trạng thái biết một kết nối đã được thiết lập hợp lệ hay chưa, và chỉ cho phép các gói tin thuộc về những kết nối hợp lệ đó đi qua. Đây là tiêu chuẩn cho hầu hết các tường lửa hiện đại.

3.2.3. Proxy Firewall (Tường lửa Proxy)

Loại tường lửa này hoạt động như một người trung gian ở tầng ứng dụng. Thay vì cho phép kết nối trực tiếp, mọi yêu cầu từ mạng nội bộ ra Internet (và ngược lại) đều phải đi qua Proxy. Proxy Firewall giúp che giấu cấu trúc và địa chỉ IP thật của mạng nội bộ và có khả năng kiểm tra sâu hơn nội dung của dữ liệu.

3.2.4. Next-Generation Firewall (NGFW – Tường lửa thế hệ mới)

Đây là công nghệ tường lửa tiên tiến và toàn diện nhất hiện nay, kết hợp các tính năng của tường lửa trạng thái với nhiều lớp bảo mật thông minh khác, bao gồm:

- Kiểm tra sâu gói tin (Deep Packet Inspection – DPI): “Đọc” cả nội dung bên trong gói tin để phát hiện mã độc và các mối đe dọa tinh vi.

- Nhận biết ứng dụng (Application Awareness): Có khả năng nhận diện và kiểm soát các ứng dụng cụ thể (Facebook, YouTube, Zalo…) thay vì chỉ dựa vào cổng.

- Tích hợp hệ thống ngăn chặn xâm nhập (IPS): Chủ động phát hiện và ngăn chặn các hành vi tấn công đã biết.

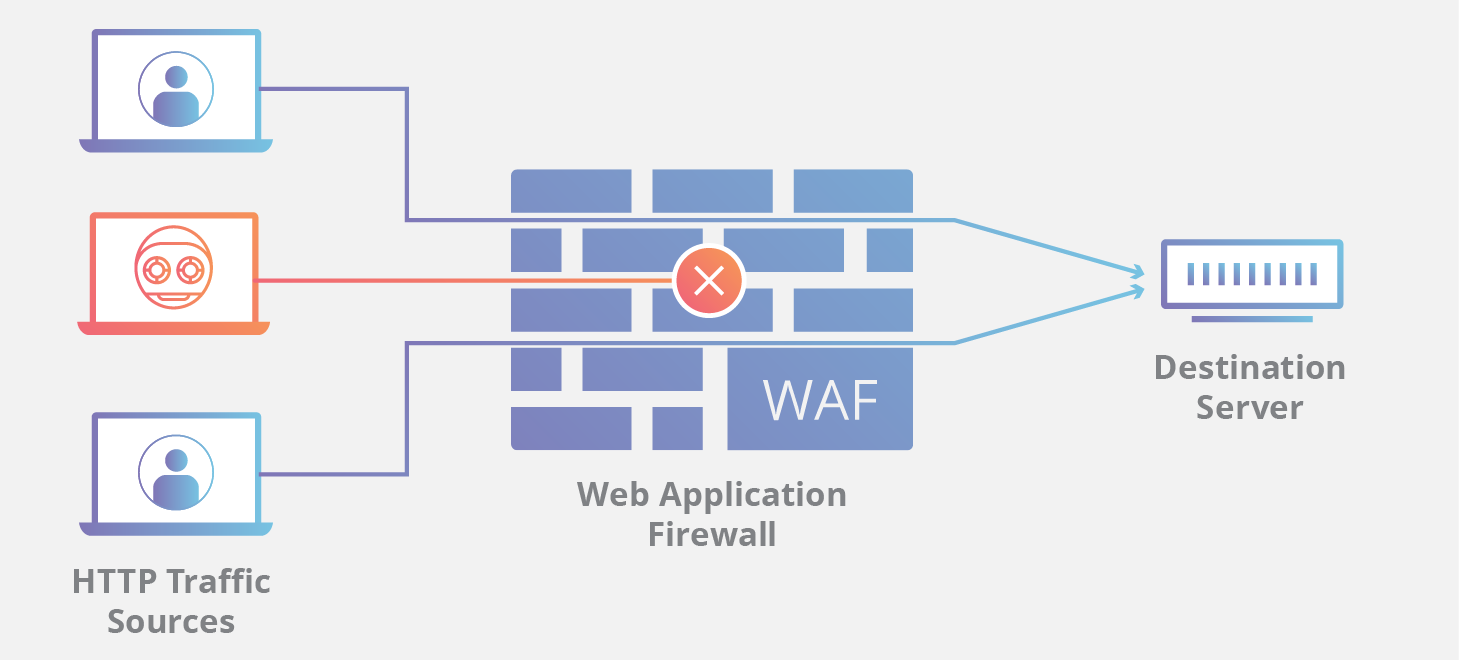

3.2.5. Web Application Firewall (WAF – Tường lửa ứng dụng web)

Đây là một loại firewall chuyên dụng, không dùng để bảo vệ mạng nói chung mà để bảo vệ các ứng dụng và website cụ thể. Web Application Firewall hoạt động ở Tầng 7 (lớp ứng dụng) và được thiết kế để chống lại các cuộc tấn công đặc thù nhắm vào website như SQL Injection, Cross-Site Scripting (XSS)…, những cuộc tấn công mà một NGFW thông thường có thể bỏ sót.

4. Tại sao Firewall lại quan trọng đến vậy? 4 Lợi ích cốt lõi

Tầm quan trọng của Firewall được thể hiện qua bốn lợi ích cốt lõi sau:

4.1. Ngăn chặn truy cập trái phép

Đây là chức năng cơ bản và quan trọng nhất, biến Firewall thành “người lính gác cổng kỹ thuật số” cho mạng của bạn.

Cơ chế hoạt động: Firewall kiểm soát chặt chẽ các “cánh cửa” ra vào mạng của bạn, được gọi là các cổng (port). Mỗi dịch vụ trên Internet (web, email, remote desktop…) đều hoạt động trên một cổng cụ thể. Firewall sẽ được cấu hình để chỉ mở những cổng thực sự cần thiết cho hoạt động kinh doanh và đóng tất cả các cổng còn lại.

Tác động thực tế: Điều này ngăn chặn tin tặc thực hiện các hành vi dò quét cổng (port scanning) để tìm kiếm lỗ hổng. Firewall cũng chặn đứng các nỗ lực kết nối trực tiếp và trái phép từ Internet vào các hệ thống nhạy cảm bên trong như máy chủ cơ sở dữ liệu, máy chủ nội bộ hay các máy tính cá nhân, bảo vệ dữ liệu quan trọng khỏi nguy cơ bị đánh cắp hoặc phá hoại.

4.2. Bảo vệ khỏi Malware và các cuộc tấn công tinh vi

Với sự ra đời của Tường lửa thế hệ mới (NGFW), khả năng bảo vệ đã được nâng lên một tầm cao mới, không chỉ dừng lại ở việc kiểm soát cổng và IP.

Cơ chế hoạt động:

- Kiểm tra sâu gói tin (DPI): NGFW có khả năng “đọc” nội dung bên trong các gói dữ liệu đang di chuyển qua mạng. Nhờ đó, nó có thể phát hiện và chặn các tệp chứa virus, mã độc tống tiền (ransomware), trojan… ngay cả khi chúng đang cố gắng xâm nhập qua một cổng được cho phép (như cổng web).

- Hệ thống ngăn chặn xâm nhập (IPS): Tính năng này liên tục phân tích lưu lượng mạng để tìm kiếm các “dấu hiệu” (signatures) hoặc các hành vi bất thường của các cuộc tấn công đã biết. Khi phát hiện một mẫu tấn công, IPS có thể tự động chặn ngay lập tức, vô hiệu hóa mối đe dọa trước khi nó kịp gây hại.

Tác động thực tế: Firewall hoạt động như một lớp lọc sạch mã độc ngay tại cửa ngõ, giúp giảm thiểu đáng kể nguy cơ lây nhiễm cho các máy tính trong mạng và giảm tải cho các phần mềm diệt virus trên từng thiết bị.

4.3. Kiểm soát chính sách và Tối ưu hóa việc sử dụng mạng

Firewall cung cấp cho doanh nghiệp quyền năng kiểm soát cách mà tài nguyên Internet được sử dụng trong tổ chức của mình.

Cơ chế hoạt động: Dựa vào tính năng nhận biết ứng dụng (Application Awareness), quản trị viên có thể tạo ra các chính sách chi tiết, không chỉ dựa trên cổng mà dựa trên ứng dụng cụ thể.

Tác động thực tế:

- Tăng năng suất: Chặn truy cập vào các trang mạng xã hội, trang xem phim, game online… trong giờ làm việc để nhân viên tập trung hơn.

- Bảo vệ an ninh: Chặn các ứng dụng chia sẻ file ngang hàng (torrents) hoặc các dịch vụ điều khiển từ xa không an toàn có thể tạo ra lỗ hổng bảo mật.

- Tối ưu băng thông: Ưu tiên băng thông cho các ứng dụng quan trọng cho kinh doanh (họp trực tuyến, hệ thống ERP) và giới hạn băng thông cho các hoạt động giải trí, đảm bảo mạng luôn hoạt động ổn định.

4.4. Giám sát, Ghi nhật ký và Hỗ trợ điều tra (Forensics)

Firewall hoạt động như một “hộp đen” hay “camera an ninh” của hệ thống mạng, ghi lại mọi hoạt động diễn ra.

Cơ chế hoạt động: Tất cả các kết nối, dù được cho phép hay bị từ chối, đều được ghi lại chi tiết trong một tệp nhật ký (log).

Tác động thực tế:

- Phát hiện mối đe dọa: Quản trị viên có thể phân tích log để phát hiện các hành vi bất thường, ví dụ như một địa chỉ IP lạ liên tục cố gắng kết nối đến một máy chủ, đây có thể là dấu hiệu của một cuộc tấn công có chủ đích.

- Điều tra sự cố: Trong trường hợp một cuộc tấn công xảy ra, các bản ghi của firewall là bằng chứng vô giá, giúp các chuyên gia an ninh mạng truy vết lại nguồn gốc, phương thức và mức độ thiệt hại của cuộc tấn công.

- Tuân thủ quy định (Compliance): Nhiều ngành công nghiệp (như tài chính, y tế) có các quy định pháp lý bắt buộc doanh nghiệp phải lưu trữ nhật ký truy cập mạng để phục vụ cho mục đích kiểm toán. Firewall giúp đáp ứng yêu cầu này một cách dễ dàng.

5. Hạn chế của Firewall: Những gì Firewall không thể làm

Mặc dù là một công cụ bảo mật nền tảng và cực kỳ mạnh mẽ, Firewall không phải là một viên đạn bạc có thể giải quyết mọi vấn đề an ninh mạng. Điều quan trọng là phải hiểu rõ những giới hạn của nó để không có cảm giác an toàn giả tạo và biết cách bổ sung các lớp bảo vệ khác.

5.1. Không thể chống lại các cuộc tấn công không đi qua nó

Firewall hoạt động như một người lính gác ở chu vi mạng (network perimeter). Tường lửa chỉ có thể kiểm soát lưu lượng truy cập đi qua nó. Bất kỳ mối đe dọa nào không đi qua “cổng chính” này đều sẽ qua mặt được Firewall.

Tình huống thực tế:

- Thiết bị ngoại vi bị nhiễm độc: Một nhân viên vô tình cắm một chiếc USB chứa virus vào máy tính trong mạng công ty. Mã độc sẽ lây lan trực tiếp vào máy tính đó và có thể lan sang các máy khác trong cùng mạng nội bộ mà không cần phải đi qua Firewall.

- Email độc hại đã được tải về: Một email lừa đảo (phishing) có thể đã vượt qua các bộ lọc ban đầu. Khi nhân viên mở tệp đính kèm độc hại, mã độc sẽ được kích hoạt ngay trên máy tính của họ.

- Kết nối không an toàn: Một nhân viên kết nối laptop cá nhân (đã bị nhiễm virus) vào mạng Wi-Fi của công ty.

Giải pháp bổ sung: Để chống lại các mối đe dọa này, cần có các giải pháp bảo mật điểm cuối (Endpoint Security) như phần mềm diệt virus (Antivirus), EDR (Endpoint Detection and Response), và quan trọng nhất là các chính sách an ninh và đào tạo nhận thức cho người dùng.

5.2. Không thể ngăn chặn các mối đe dọa từ bên trong (Internal Threats)

Firewall được thiết kế chủ yếu để chống lại các mối đe dọa từ bên ngoài (mạng không tin cậy). Mặc định, tường lửa thường tin tưởng vào lưu lượng truy cập bắt nguồn từ bên trong mạng. Điều này tạo ra một điểm mù lớn đối với các mối đe dọa nội bộ.

Tình huống thực tế:

- Nhân viên có ý đồ xấu (Malicious Insider): Một nhân viên có quyền truy cập hợp lệ cố tình sao chép dữ liệu nhạy cảm của công ty và gửi ra ngoài qua email hoặc tải lên một dịch vụ lưu trữ đám mây. Vì đây là một kết nối đi ra hợp lệ (outbound traffic) qua các cổng phổ biến (như cổng 443 cho HTTPS), Firewall thông thường sẽ cho phép nó đi qua.

- Tài khoản bị xâm phạm (Compromised Insider): Tin tặc đánh cắp được thông tin đăng nhập của một nhân viên thông qua lừa đảo. Sau đó, chúng sử dụng tài khoản này để đăng nhập vào hệ thống. Đối với Firewall, đây là một người dùng hoàn toàn hợp pháp và mọi hành động của họ đều được tin tưởng.

Giải pháp bổ sung: Cần có các mô hình bảo mật tiên tiến hơn như Zero Trust (không tin tưởng bất kỳ ai, luôn xác minh), hệ thống quản lý quyền truy cập (Privileged Access Management – PAM), và các công cụ giám sát hành vi người dùng.

5.3. Có thể bị “bỏ qua” bởi các cuộc tấn công chưa từng được biết đến và tấn công phi kỹ thuật

Firewall, đặc biệt là các loại dựa trên chữ ký (signature-based), chỉ mạnh khi đối mặt với các mối đe dọa đã biết.

- Tấn công Zero-day: Đây là các cuộc tấn công khai thác những lỗ hổng bảo mật hoàn toàn mới, chưa từng được công bố và do đó chưa có “chữ ký” nhận dạng. Vì không có mẫu nào để so sánh, Firewall có thể cho rằng đây là lưu lượng truy cập bình thường và cho phép nó đi qua.

- Kỹ thuật lừa đảo (Phishing): Các cuộc tấn công này không nhắm vào hạ tầng kỹ thuật mà nhắm vào điểm yếu lớn nhất: con người. Một email lừa đảo được soạn thảo tinh vi có thể lừa người dùng nhấp vào một đường link và tự nguyện cung cấp thông tin đăng nhập trên một trang web giả mạo. Firewall không thể bảo vệ người dùng khỏi chính những hành động sai lầm của họ.

5.4. Một cấu hình sai có thể tạo ra các lỗ hổng bảo mật nghiêm trọng

Firewall chỉ mạnh và hiệu quả khi được cấu hình đúng. Nó là một công cụ mạnh mẽ, nhưng nếu được sử dụng sai cách, nó có thể trở nên vô dụng hoặc thậm chí phản tác dụng.

Tình huống thực tế:

- Quy tắc “Allow Any/Any”: Đôi khi, để khắc phục sự cố tạm thời, quản trị viên có thể tạo ra một quy tắc cho phép mọi loại lưu lượng truy cập đi qua. Nếu quy tắc này không được gỡ bỏ, nó sẽ mở toang cánh cửa cho mọi mối đe dọa.

- Quy tắc lỗi thời: Các quy tắc được tạo ra cho các máy chủ hoặc dịch vụ cũ không còn sử dụng nhưng không được xóa bỏ, để lại các cổng mở không cần thiết trên mạng.

- Không cập nhật Firmware: Phần mềm của chính thiết bị Firewall cũng có thể có lỗ hổng. Nếu không được cập nhật bản vá thường xuyên, chính Firewall có thể trở thành mục tiêu bị tấn công.

Yêu cầu: Việc quản lý Firewall đòi hỏi phải có các chuyên gia am hiểu, quy trình kiểm tra, rà soát quy tắc định kỳ và chính sách quản lý thay đổi chặt chẽ.

6. Giải pháp Firewall chuyên nghiệp: Dịch vụ VNPT Managed Firewall

Đối với doanh nghiệp, việc tự đầu tư và quản lý một hệ thống firewall phức tạp có thể tốn nhiều chi phí và nguồn lực. Dịch vụ VNPT Managed Firewall ra đời như một giải pháp toàn diện, cho phép doanh nghiệp thuê và được quản trị hệ thống tường lửa chuyên nghiệp bởi đội ngũ chuyên gia của VNPT.

Các ưu điểm vượt trội của VNPT Cloud Firewall:

- Vận hành trên nền tảng hạ tầng Cloud và Data Center Tier III: Dịch vụ được xây dựng trên nền tảng điện toán đám mây mạnh mẽ của VNPT, vốn được đặt tại các Trung tâm dữ liệu (IDC) đạt chuẩn quốc tế Tier III trên toàn quốc. Điều này đảm bảo tính sẵn sàng và độ tin cậy cao nhất cho hệ thống tường lửa của bạn, loại bỏ hoàn toàn nỗi lo về việc duy trì phần cứng, nguồn điện hay làm mát. Khả năng mở rộng linh hoạt của nền tảng cloud cũng giúp tường lửa tự động điều chỉnh năng lực xử lý để đáp ứng mọi nhu cầu băng thông.

- Bảo vệ toàn diện với công nghệ NGFW và WAF: VNPT Managed Firewall tích hợp đầy đủ các tính năng của một Tường lửa thế hệ mới (NGFW), bao gồm kiểm tra sâu gói tin (DPI), nhận biết và kiểm soát ứng dụng, cùng hệ thống ngăn chặn xâm nhập (IPS). Không chỉ vậy, giải pháp còn được trang bị lớp bảo vệ chuyên dụng Web Application Firewall (WAF), giúp chống lại các cuộc tấn công tinh vi nhắm trực tiếp vào website và ứng dụng của doanh nghiệp, tạo ra một lá chắn bảo vệ đa tầng vững chắc.

- Quản trị và giám sát bởi Trung tâm Điều hành An ninh (SOC) 24/7: Điểm khác biệt lớn nhất của dịch vụ Managed Firewall là hệ thống của bạn sẽ được quản trị, giám sát và tối ưu hóa liên tục bởi các chuyên gia tại Trung tâm Điều hành An ninh (SOC) của VNPT. Đội ngũ chuyên gia người Việt làm việc 24/7 sẽ thay bạn xử lý việc cấu hình quy tắc, phân tích các mối đe dọa và phản ứng nhanh chóng khi có sự cố, đảm bảo firewall luôn được cập nhật và hoạt động hiệu quả nhất.

- Tích hợp liền mạch với hệ sinh thái Viễn thông – An ninh mạng: Khi sử dụng dịch vụ của VNPT, bạn đang tận dụng sức mạnh của một hệ sinh thái đồng bộ. VNPT Managed Firewall có thể kết hợp chặt chẽ với các dịch vụ khác như VNPT Anti-DDoS, Cloud Server và đường truyền Internet. Sự tích hợp này tạo ra một lớp phòng thủ liền mạch từ ngoài vào trong, cung cấp khả năng bảo vệ toàn diện và một đầu mối hỗ trợ duy nhất mà các nhà cung cấp đơn lẻ không thể có được.

7. Giải đáp các câu hỏi thường gặp về Firewall (FAQ)

7.1. Firewall khác gì so với phần mềm diệt Virus?

Firewall ngăn chặn các mối đe dọa từ bên ngoài mạng đi vào. Antivirus xử lý các mối đe dọa đã lọt vào bên trong máy tính. Chúng là hai lớp bảo vệ bổ sung cho nhau và đều cần thiết.

7.2. Tôi có cần cả Firewall phần cứng và phần mềm không?

Có, đây là mô hình bảo vệ theo lớp (defense-in-depth) tốt nhất. Firewall phần cứng bảo vệ toàn bộ mạng, firewall phần mềm bảo vệ từng máy tính khỏi các mối đe dọa có thể lây lan trong chính mạng nội bộ.

7.3. Firewall mặc định của Windows/macOS có đủ tốt không?

Đủ tốt cho nhu cầu sử dụng cá nhân cơ bản như lướt web, làm việc văn phòng. Tuy nhiên, đối với doanh nghiệp hoặc những người dùng có yêu cầu bảo mật cao, một giải pháp NGFW chuyên dụng sẽ cần thiết.

Firewall là tuyến phòng thủ đầu tiên và là một thành phần bắt buộc trong mọi hệ thống mạng hiện đại. Việc nắm vững nguyên tắc hoạt động của tường lửa là yêu cầu cơ bản để xây dựng một cấu trúc an ninh hiệu quả cho cá nhân và doanh nghiệp. Việc xem nhẹ lớp bảo vệ này sẽ tạo ra những lỗ hổng nghiêm trọng; hãy chủ động bảo vệ tài sản số của bạn ngay hôm nay.

Nếu muốn tìm hiểu chi tiết cũng như có nhu cầu lựa chọn dịch vụ VNPT Managed Firewall, quý khách vui lòng liên hệ:

- Hotline: 1800.1260 (Miễn phí 24/7)

- Website: https://vnpt.vn/