Tấn công DDoS là hình thức tấn công mạng nhằm làm quá tải và đánh sập một website hoặc dịch vụ trực tuyến bằng cách tạo ra một luồng truy cập giả mạo khổng lồ từ nhiều nguồn khác nhau. Trong bối cảnh mọi hoạt động kinh doanh đều phụ thuộc vào Internet, việc hiểu rõ bản chất của mối đe dọa này không còn là kiến thức kỹ thuật mà đã trở thành kỹ năng sống còn. Bài viết này sẽ đi sâu về tấn công DDoS là gì, phân tích cách thức hoạt động, dấu hiệu nhận biết và các biện pháp phòng chống hiệu quả nhất.

1. Tấn công DDoS là gì? Giải thích đơn giản nhất

DDoS là viết tắt của Distributed Denial of Service, nghĩa là Tấn công từ chối dịch vụ phân tán. Để hiểu rõ, chúng ta hãy phân tích từng thành phần:

- Từ chối dịch vụ (Denial of Service): Đây là mục tiêu cuối cùng của cuộc tấn công, đó là làm cho một máy chủ, dịch vụ hoặc tài nguyên mạng (như website của bạn) không thể đáp ứng, phục vụ những người dùng hợp lệ.

- Phân tán (Distributed): Đây là yếu tố làm cho DDoS trở nên nguy hiểm. Thay vì tấn công từ một nguồn duy nhất, cuộc tấn công được thực hiện từ hàng trăm, hàng ngàn, thậm chí hàng triệu máy tính khác nhau trên toàn thế giới cùng một lúc, khiến việc ngăn chặn trở nên cực kỳ khó khăn.

Tóm lại, tấn công DDoS là hình thức sử dụng một mạng lưới máy tính khổng lồ để làm ngập lụt một mục tiêu bằng lượng truy cập khổng lồ, khiến dịch vụ của mục tiêu đó bị tê liệt và không thể phục vụ người dùng hợp lệ.

Ví dụ minh họa dễ hiểu: Hãy tưởng tượng website của bạn là một cửa hàng thực tế.

- Người dùng bình thường là những khách hàng thực sự muốn vào mua sắm.

- Một cuộc tấn công DDoS giống như việc một kẻ xấu thuê hàng ngàn người giả mạo, đồng loạt ùa vào cửa hàng của bạn. Họ không mua bất kỳ thứ gì, mà chỉ đứng chen chúc, chặn hết mọi lối đi, quầy thu ngân và cửa ra vào.

- Kết quả: Những khách hàng thực sự không thể nào vào được cửa hàng, việc kinh doanh bị đình trệ hoàn toàn. Cửa hàng của bạn đã bị “từ chối dịch vụ”.

Tấn công DDoS có vi phạm pháp luật không?

Câu trả lời là CÓ. Tấn công DDoS là một hành vi vi phạm pháp luật nghiêm trọng ở hầu hết các quốc gia, trong đó có Việt Nam.

Tại Việt Nam, hành vi này có thể bị truy cứu trách nhiệm hình sự theo Điều 289 Bộ luật Hình sự 2015 về tội “Cản trở hoặc gây rối loạn hoạt động của mạng máy tính, mạng viễn thông, phương tiện điện tử”. Người thực hiện hành vi này có thể phải đối mặt với các hình phạt nặng, bao gồm phạt tiền và phạt tù.

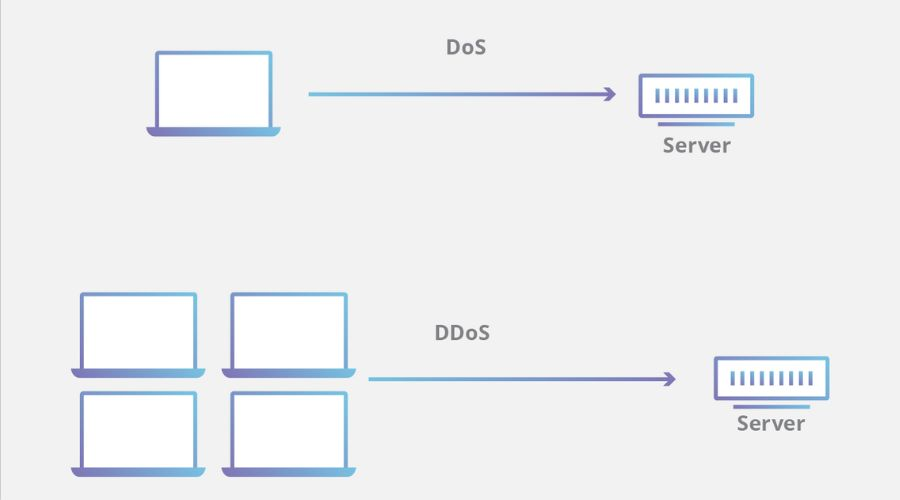

2. Phân biệt tấn công DoS và tấn công DDoS

Nhiều người thường nhầm lẫn giữa hai khái niệm này, nhưng sự khác biệt là rất lớn.

- Tấn công DoS (Denial of Service): Cuộc tấn công chỉ xuất phát từ MỘT nguồn (một máy tính) duy nhất. Giống như một người cố tình đứng chặn cửa hàng của bạn, việc này tương đối dễ phát hiện và xử lý (chỉ cần chặn địa chỉ IP của kẻ tấn công đó).

- Tấn công DDoS (Distributed Denial of Service): Cuộc tấn công xuất phát từ HÀNG NGÀN nguồn khác nhau. Việc chặn từng địa chỉ IP một là bất khả thi và không hiệu quả, vì bạn không thể phân biệt đâu là “khách hàng giả mạo”, đâu là “khách hàng thật”.

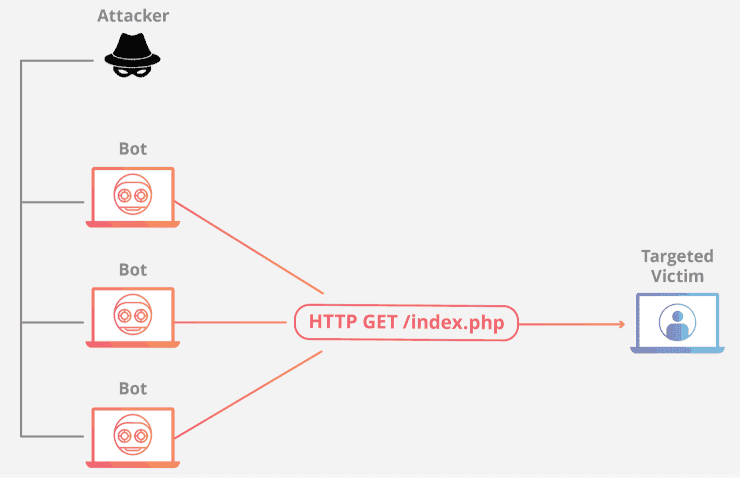

3. Cách thức hoạt động của một cuộc tấn công DDoS điển hình

Một cuộc tấn công DDoS tinh vi thường được dàn dựng qua ba bước chính:

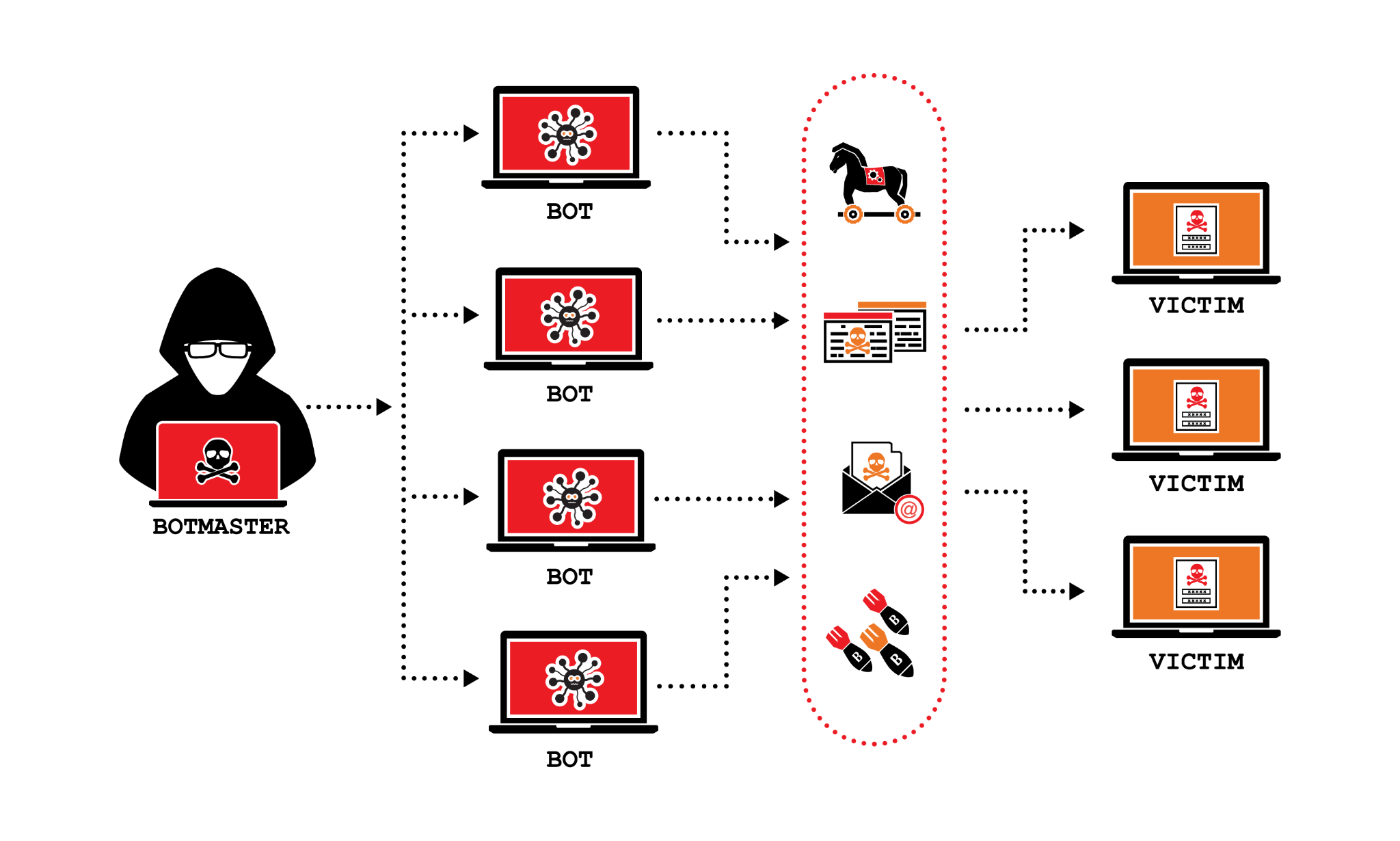

3.1. Bước 1: Xây dựng mạng Botnet (Đội quân Zombie)

Đầu tiên, tin tặc (hacker) cần một “đội quân”. Chúng sẽ âm thầm xây dựng một mạng lưới các thiết bị bị nhiễm mã độc và bị chiếm quyền điều khiển mà chủ nhân không hề hay biết. Mạng lưới này được gọi là Botnet, và mỗi thiết bị trong đó được gọi là một “bot” hay “zombie”.

Phương thức lây nhiễm: Tin tặc tạo ra Botnet bằng cách phát tán virus, mã độc, trojan qua nhiều con đường:

- Email lừa đảo (Phishing): Gửi email chứa các tệp đính kèm hoặc đường link độc hại.

- Phần mềm bẻ khóa (Crack): Lợi dụng nhu cầu sử dụng phần mềm miễn phí để cài cắm mã độc.

- Lỗ hổng bảo mật: Khai thác các lỗ hổng chưa được vá của hệ điều hành hoặc phần mềm.

Quy mô: Một botnet có thể bao gồm từ vài nghìn đến hàng triệu thiết bị, không chỉ là máy tính cá nhân mà còn có cả các thiết bị IoT (Internet of Things) như camera an ninh, smart TV, router wifi… Điều này tạo ra một đội quân tấn công với quy mô khổng lồ và cực kỳ đa dạng.

3.2. Bước 2: Ra lệnh tấn công (Từ Kẻ chủ mưu)

Kẻ tấn công, được gọi là botmaster, sẽ không trực tiếp ra lệnh từ máy tính cá nhân của mình. Thay vào đó, hắn sử dụng một hoặc nhiều máy chủ điều khiển và ra lệnh (gọi là Command & Control – C&C server). Đây là “bộ não” của chiến dịch. Từ máy chủ C&C, botmaster có thể gửi lệnh đồng loạt đến toàn bộ “đội quân zombie” trong mạng botnet để bắt đầu cuộc tấn công vào một mục tiêu cụ thể. Các kênh giao tiếp này thường được mã hóa để tránh bị phát hiện.

3.3. Bước 3: Gửi lưu lượng truy cập ồ ạt (Làm ngập lụt mục tiêu)

Khi nhận được lệnh, toàn bộ các thiết bị “zombie” trong botnet sẽ đồng loạt gửi một lượng yêu cầu (request) và dữ liệu khổng lồ đến địa chỉ IP của mục tiêu (website, máy chủ…).

Tác động: Luồng truy cập khổng lồ này, có thể lên tới hàng trăm Gigabits hoặc thậm chí Terabits mỗi giây sẽ làm quá tải hoàn toàn tài nguyên của máy chủ mục tiêu:

- Băng thông mạng (Bandwidth): Giống như một con đường bị kẹt cứng, đường truyền Internet của máy chủ bị lấp đầy bởi các dữ liệu rác, khiến các dữ liệu hợp lệ không thể đi qua.

- Tài nguyên hệ thống (CPU, RAM): Bộ xử lý (CPU) và bộ nhớ (RAM) của máy chủ bị tiêu hao hết công suất để xử lý hàng triệu yêu cầu vô nghĩa, không còn tài nguyên để phục vụ các yêu cầu từ người dùng thật.

Kết quả cuối cùng: Máy chủ trở nên quá tải, không thể phản hồi và sụp đổ. Website hoặc dịch vụ của nạn nhân sẽ hoàn toàn ngoại tuyến, không thể truy cập được.

4. 3 loại tấn công DDoS phổ biến nhất hiện nay

Các cuộc tấn công DDoS có thể được phân loại dựa trên mục tiêu mà chúng nhắm đến trong mô hình mạng OSI.

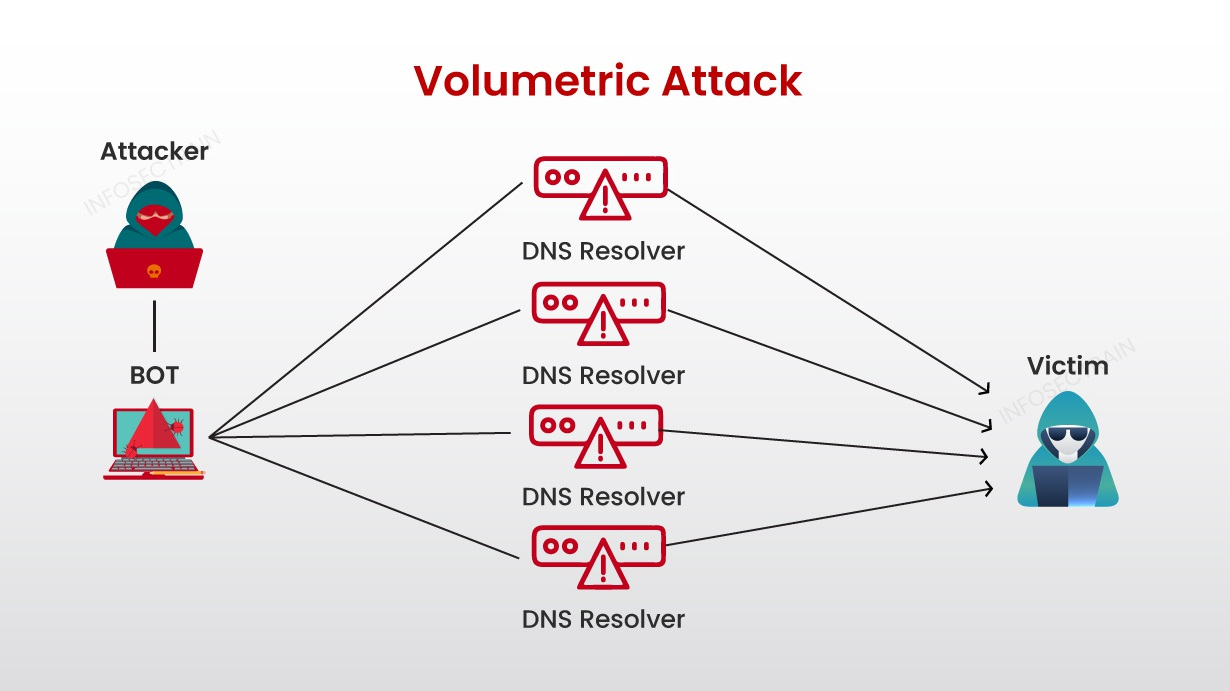

4.1. Tấn công Tầng Băng thông (Volumetric Attacks)

Đây là loại tấn công DDoS phổ biến nhất, với mục tiêu duy nhất là tạo ra một luồng truy cập khổng lồ để làm cạn kiệt hoàn toàn băng thông mạng (bandwidth) của mục tiêu. Hãy tưởng tượng đường ống nước vào nhà bạn bị bơm một lượng nước lớn hơn gấp nhiều lần khả năng chịu đựng, nó sẽ vỡ. Tấn công băng thông cũng hoạt động tương tự, với quy mô được đo bằng Gigabits mỗi giây (Gbps) hoặc thậm chí Terabits mỗi giây (Tbps).

Ví dụ điển hình:

- UDP Flood: Kẻ tấn công gửi một lượng lớn các gói tin UDP (User Datagram Protocol) đến các cổng (port) ngẫu nhiên trên máy chủ mục tiêu. Khi nhận được các gói tin này, máy chủ sẽ cố gắng kiểm tra xem có ứng dụng nào đang “lắng nghe” ở các cổng đó không. Khi không tìm thấy, nó sẽ gửi lại một gói tin “ICMP Destination Unreachable”. Việc phải xử lý hàng triệu gói tin đến và gửi đi các phản hồi như vậy sẽ tiêu tốn hết tài nguyên và băng thông của máy chủ.

- DNS Amplification: Đây là một kỹ thuật khuếch đại tinh vi. Kẻ tấn công gửi các yêu cầu truy vấn DNS đến các máy chủ DNS mở (Open DNS Server) nhưng lại giả mạo địa chỉ IP nguồn là địa chỉ IP của nạn nhân. Máy chủ DNS sau đó sẽ gửi một phản hồi có kích thước lớn hơn nhiều lần so với yêu cầu ban đầu đến cho nạn nhân. Bằng cách này, kẻ tấn công đã “mượn tay” các máy chủ DNS để khuếch đại lưu lượng tấn công lên nhiều lần, tạo ra một trận “lũ” dữ liệu khổng lồ.

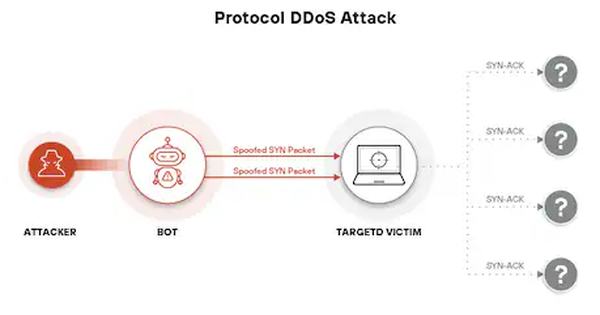

4.2. Tấn công Tầng Giao thức (Protocol Attacks)

Loại tấn công này không tập trung vào việc làm cạn kiệt băng thông mà nhắm vào việc làm cạn kiệt tài nguyên của các thiết bị mạng như máy chủ, tường lửa (firewall), bộ cân bằng tải (load balancer). Chúng khai thác các điểm yếu trong cách các giao thức mạng (như TCP) hoạt động để khiến các thiết bị này phải duy trì quá nhiều kết nối, dẫn đến quá tải.

Ví dụ điển hình:

- SYN Flood: Đây là một trong những hình thức tấn công tầng giao thức nổi tiếng nhất. Nó khai thác quy trình “bắt tay ba bước” (3-way handshake) của giao thức TCP để thiết lập kết nối (SYN -> SYN-ACK -> ACK). Kẻ tấn công sẽ gửi hàng loạt yêu cầu kết nối (gói tin SYN) đến máy chủ. Máy chủ phản hồi lại bằng một gói tin SYN-ACK và chờ đợi gói tin ACK cuối cùng từ kẻ tấn công để hoàn tất kết nối. Tuy nhiên, kẻ tấn công không bao giờ gửi lại gói ACK. Điều này khiến máy chủ phải giữ lại vô số “kết nối nửa vời” (half-open connections) trong bộ nhớ, làm đầy bảng trạng thái (state table) và không thể chấp nhận các kết nối mới từ người dùng hợp lệ.

4.3. Tấn công Tầng Ứng dụng (Application Layer Attacks)

Đây được xem là loại tấn công tinh vi và nguy hiểm nhất. Thay vì tấn công vào hạ tầng mạng, chúng nhắm trực tiếp vào các ứng dụng web (ví dụ: máy chủ web Apache, IIS, hoặc các mã nguồn như WordPress, Magento). Mục tiêu của chúng là làm cạn kiệt tài nguyên của ứng dụng (CPU, RAM, cơ sở dữ liệu) bằng cách tạo ra các yêu cầu trông giống hệt như của người dùng thật.

Đặc điểm:

- Khó phát hiện: Vì các yêu cầu tấn công (request) trông rất hợp lệ, các hệ thống phòng thủ thông thường khó có thể phân biệt được đâu là người dùng thật, đâu là bot tấn công.

- Hiệu quả cao: Chúng không cần tạo ra lưu lượng lớn (đo bằng Requests per Second – RPS, thay vì Gbps). Chỉ cần một lượng request vừa phải nhưng nhắm vào các chức năng “tốn kém” tài nguyên của website là đủ để làm sập dịch vụ.

Ví dụ điển hình:

- HTTP Flood: Kẻ tấn công sử dụng botnet để gửi hàng loạt yêu cầu HTTP (GET hoặc POST) đến một trang web. Ví dụ: liên tục yêu cầu tải một file ảnh lớn (GET request) hoặc liên tục gửi dữ liệu đến một form đăng nhập, form tìm kiếm (POST request). Mỗi yêu cầu này buộc máy chủ phải xử lý, truy vấn cơ sở dữ liệu, và tiêu tốn CPU/RAM, dẫn đến quá tải.

- Slowloris Attack: Một kiểu tấn công “chậm mà chắc”. Kẻ tấn công mở nhiều kết nối đến máy chủ web, nhưng cố tình gửi các yêu cầu HTTP một cách cực kỳ chậm chạp, không bao giờ hoàn tất. Điều này buộc máy chủ phải giữ các kết nối đó mở để chờ đợi, làm cạn kiệt dần số lượng kết nối tối đa mà máy chủ có thể xử lý, và cuối cùng từ chối các kết nối mới từ người dùng hợp lệ.

5. 4 Dấu hiệu nhận biết website đang bị tấn công DDoS

Việc phát hiện sớm một cuộc tấn công DDoS là yếu tố then chốt để giảm thiểu thiệt hại. Đôi khi, các dấu hiệu có thể bị nhầm lẫn với các sự cố kỹ thuật khác, nhưng nếu chúng xảy ra đồng thời, khả năng bạn đang bị tấn công là rất cao.

5.1. Hiệu suất website suy giảm nghiêm trọng hoặc không thể truy cập

Đây là triệu chứng rõ ràng nhất mà người dùng cuối cảm nhận được. Trang web của bạn đột nhiên tải rất chậm, các hình ảnh không hiển thị, hoặc người dùng nhận được các thông báo lỗi liên tục như 503 Service Unavailable (Dịch vụ không có sẵn), 502 Bad Gateway, hoặc 504 Gateway Timeout. Điều này xảy ra vì máy chủ đã cạn kiệt tài nguyên để xử lý các yêu cầu độc hại và không còn khả năng phục vụ các truy cập hợp lệ.

5.2. Lượng truy cập mạng (Network Traffic) tăng vọt bất thường

Đối với quản trị viên hệ thống, đây là dấu hiệu cảnh báo đầu tiên. Khi kiểm tra các công cụ giám sát mạng, bạn sẽ thấy một biểu đồ lưu lượng truy cập tăng vọt theo phương thẳng đứng một cách bất thường mà không có lý do rõ ràng (không phải do chiến dịch marketing hay sự kiện đặc biệt).

Đặc điểm của lưu lượng tấn công: Thường có các mẫu lạ như một lượng lớn truy cập từ một dải IP hoặc một khu vực địa lý duy nhất, hoặc cùng nhắm vào một trang (endpoint) cụ thể của website bạn.

Phân biệt giữa tấn công DDoS và lượng truy cập hợp lệ tăng đột biến: Đây là một thách thức. Tuy nhiên, có một vài điểm khác biệt chính:

- Hành vi người dùng: Lưu lượng truy cập hợp lệ thường có các hành vi tự nhiên (người dùng xem nhiều trang, dành thời gian trên trang, có tỷ lệ chuyển đổi). Ngược lại, lưu lượng DDoS thường có tỷ lệ thoát (bounce rate) cực cao, thời gian trên trang gần như bằng không và chỉ tập trung vào một vài trang nhất định.

- Nguồn truy cập: Lưu lượng hợp lệ thường đến từ các nguồn có thể giải thích được (Google, Facebook, chiến dịch email…). Lưu lượng DDoS thường đến từ các địa chỉ IP ngẫu nhiên, không theo một khuôn mẫu logic nào.

5.3. Tài nguyên máy chủ bị cạn kiệt (Server Overload)

Song song với việc lưu lượng mạng tăng, các chỉ số hiệu suất trên máy chủ của bạn cũng sẽ đạt đến ngưỡng báo động. CPU sẽ liên tục ở mức 100%, bộ nhớ RAM bị sử dụng hết, và số lượng kết nối đồng thời tăng cao bất thường. Mặc dù một chiến dịch marketing thành công cũng có thể gây ra tình trạng tương tự, nhưng sự quá tải do DDoS gây ra thường đột ngột và kéo dài dai dẳng mà không mang lại bất kỳ giá trị kinh doanh nào.

5.4. Sự cố trên toàn bộ mạng cục bộ

Một cuộc tấn công DDoS quy mô lớn không chỉ ảnh hưởng đến website mục tiêu. Nó có thể làm tắc nghẽn toàn bộ đường truyền mạng của bạn, dẫn đến việc các dịch vụ khác trên cùng một mạng (như email, FTP, hoặc các ứng dụng nội bộ khác) cũng trở nên chậm chạp hoặc không thể truy cập.

6. Hướng dẫn các biện pháp phòng chống tấn công DDoS hiệu quả

Phòng bệnh hơn chữa bệnh. Việc xây dựng một chiến lược phòng thủ đa lớp là cách tiếp cận thông minh nhất để bảo vệ hệ thống của bạn trước các cuộc tấn công DDoS.

6.1. Giải pháp cơ bản (Tự triển khai)

Đây là những bước đầu tiên bạn có thể thực hiện, tuy nhiên chúng chỉ có hiệu quả đối với các cuộc tấn công quy mô nhỏ và không tinh vi.

6.1.1. Tăng cường băng thông cho máy chủ (Overprovisioning Bandwidth)

- Cách thức: Chủ động mua gói băng thông lớn hơn nhiều so với nhu cầu sử dụng hàng ngày của bạn. Ví dụ, nếu website của bạn thường chỉ cần 1Gbps băng thông, bạn có thể mua gói 5Gbps.

- Mục đích: Tạo ra một “vùng đệm” để có thể hấp thụ các đợt tấn công băng thông nhỏ mà không làm sập dịch vụ ngay lập tức.

- Hạn chế: Đây là một giải pháp tốn kém và không bền vững. Các cuộc tấn công DDoS hiện đại có thể dễ dàng tạo ra lưu lượng hàng trăm Gbps, vượt xa khả năng chịu đựng của bất kỳ gói băng thông thông thường nào.

6.1.2. Cấu hình Tường lửa (Firewall) và Router

- Cách thức: Sử dụng Danh sách kiểm soát truy cập (Access Control Lists – ACLs) trên router hoặc tường lửa để thiết lập các quy tắc chặn truy cập. Bạn có thể chặn các địa chỉ IP cụ thể, các dải IP đáng ngờ, hoặc chặn các cổng (port) không cần thiết.

- Mục đích: Ngăn chặn các cuộc tấn công đơn giản từ các nguồn đã biết.

- Hạn chế: Tường lửa và router có giới hạn về khả năng xử lý. Chúng có thể trở thành “nút thắt cổ chai” và chính là mục tiêu của các cuộc tấn công tầng giao thức (ví dụ: SYN Flood). Hơn nữa, với các cuộc tấn công phân tán từ hàng ngàn IP khác nhau, việc cập nhật ACLs thủ công là bất khả thi.

6.2. Giải pháp nâng cao (Sử dụng dịch vụ chuyên nghiệp)

Đây là những phương pháp được khuyến nghị và hiệu quả nhất để chống lại các cuộc tấn công DDoS hiện đại.

6.2.1. Sử dụng dịch vụ chống DDoS chuyên dụng (Anti-DDoS Scrubbing Service)

- Cách thức: Toàn bộ lưu lượng truy cập đến website của bạn sẽ được định tuyến qua mạng lưới của nhà cung cấp dịch vụ chống DDoS. Tại đây, họ sử dụng các hệ thống phần cứng và phần mềm chuyên dụng, được gọi là “Trung tâm lọc rửa” (Scrubbing Center) để phân tích luồng dữ liệu.

- Mục đích: Các thuật toán thông minh sẽ xác định và loại bỏ (drop) các lưu lượng truy cập độc hại (DDoS traffic) dựa trên nhiều yếu tố (hành vi, chữ ký, nguồn gốc…). Chỉ có lưu lượng truy cập “sạch” và hợp lệ (clean traffic) được phép đi tiếp đến máy chủ của bạn.

- Ưu điểm: Đây là phương pháp hiệu quả và triệt để nhất, có khả năng chống lại cả ba loại tấn công DDoS, kể cả các cuộc tấn công quy mô lớn hàng Terabits mỗi giây.

6.2.2. Sử dụng Mạng phân phối nội dung (CDN – Content Delivery Network)

- Cách thức: CDN là một mạng lưới máy chủ được đặt tại nhiều vị trí địa lý trên toàn cầu. Nó hoạt động như một lớp proxy giữa người dùng và máy chủ gốc của bạn.

- Mục đích phòng chống DDoS:

- Phân tán lưu lượng: Mạng lưới khổng lồ của CDN có khả năng hấp thụ và phân tán các cuộc tấn công băng thông quy mô lớn, ngăn chúng tập trung vào một điểm duy nhất.

- Che giấu IP gốc: Quan trọng nhất, CDN giúp che giấu địa chỉ IP thật của máy chủ gốc. Kẻ tấn công sẽ chỉ thấy và tấn công vào các địa chỉ IP của CDN, vốn được thiết kế để chịu tải cực lớn. Máy chủ gốc của bạn sẽ được an toàn phía sau.

- Ưu điểm: CDN không chỉ giúp chống DDoS mà còn tăng tốc độ tải trang cho người dùng, một giải pháp “một công đôi việc”.

6.2.3. Liên hệ nhà cung cấp dịch vụ Internet (ISP)

- Cách thức: Khi phát hiện bị tấn công, bạn có thể yêu cầu ISP của mình can thiệp.

- Mục đích: ISP có thể thực hiện một biện pháp gọi là “Null-routing” hay “Blackholing”. Họ sẽ định tuyến toàn bộ lưu lượng truy cập đến địa chỉ IP của bạn vào một “hố đen”, tức là loại bỏ hoàn toàn.

- Hạn chế: Đây là một biện pháp cực đoan và chỉ nên được xem là giải pháp cuối cùng. Mặc dù việc này ngăn chặn được cuộc tấn công, nhưng cũng đồng thời chặn cả những truy cập hợp lệ, có nghĩa là website của bạn cũng sẽ bị “sập” và không thể truy cập được.

7. Phải làm gì NGAY LẬP TỨC khi bị tấn công DDoS?

Mặc dù đã có các biện pháp phòng ngừa, việc bị tấn công vẫn có thể xảy ra. Trong tình huống khẩn cấp, hãy giữ bình tĩnh và thực hiện theo các bước sau:

- Xác nhận cuộc tấn công: Dựa vào các dấu hiệu đã nêu ở trên (lưu lượng tăng vọt, server quá tải, website không thể truy cập), hãy xác nhận chắc chắn rằng đây là một cuộc tấn công DDoS chứ không phải do lượng truy cập hợp lệ tăng đột biến hoặc lỗi phần cứng.

- Liên hệ nhà cung cấp Hosting/ISP: Đây là bước hành động đầu tiên và quan trọng nhất. Hãy thông báo ngay cho nhà cung cấp dịch vụ hosting hoặc nhà cung cấp đường truyền Internet của bạn. Họ có kinh nghiệm và công cụ để xác định nguồn tấn công và có thể hỗ trợ bạn các biện pháp ngăn chặn ban đầu.

- Kích hoạt Dịch vụ Chống DDoS chuyên nghiệp: Nếu bạn đã đăng ký sẵn một dịch vụ chống DDoS, đây là lúc để kích hoạt. Hãy liên hệ ngay với họ để chuyển hướng lưu lượng truy cập qua hệ thống lọc rửa.

- Thu thập dữ liệu: Cố gắng thu thập càng nhiều thông tin về cuộc tấn công càng tốt (log file, các địa chỉ IP tấn công nhiều nhất, thời gian bắt đầu…). Dữ liệu này sẽ rất hữu ích cho việc phân tích sau này và cung cấp cho các chuyên gia bảo mật.

- Thông báo với người dùng: Nếu website của bạn bị gián đoạn, hãy chủ động thông báo cho người dùng/khách hàng của bạn qua các kênh khác như mạng xã hội (Facebook, X,…) để họ biết rằng bạn đang gặp sự cố và đang tích cực khắc phục.

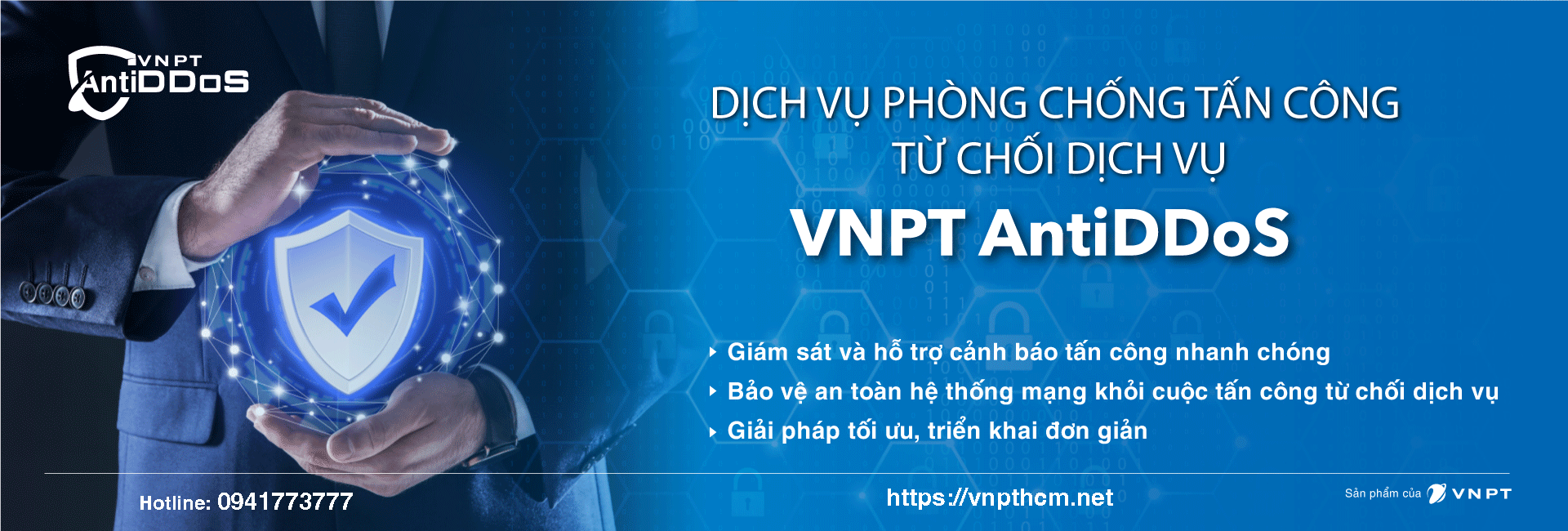

8. VNPT Anti-DDoS – Giải pháp bảo vệ chuyên nghiệp cho doanh nghiệp Việt

Để chủ động bảo vệ hệ thống trước những mối đe dọa ngày càng tinh vi, việc trang bị một giải pháp chuyên nghiệp là vô cùng cần thiết. Dịch vụ VNPT Anti-DDoS được thiết kế để phát hiện và giảm thiểu các cuộc tấn công từ chối dịch vụ phân tán, đảm bảo duy trì hiệu suất và tính sẵn sàng cho dịch vụ của doanh nghiệp.

Điểm mạnh của giải pháp VNPT Anti-DDoS:

- Sức mạnh từ nhà cung cấp Internet (ISP) hàng đầu Việt Nam: Với vị thế là ISP lớn nhất, VNPT có tầm nhìn bao quát và sâu sắc nhất đối với luồng dữ liệu Internet tại Việt Nam. Điều này cho phép hệ thống Anti-DDoS của VNPT phát hiện các dấu hiệu tấn công từ rất sớm, ngay tại lớp mạng lõi (core network). Thay vì chờ đợi lưu lượng độc hại tấn công đến tận máy chủ của bạn, giải pháp của VNPT có khả năng ngăn chặn chúng từ xa, giảm thiểu tối đa rủi ro.

- Hạ tầng Trung tâm lọc rửa (Scrubbing Center) hiện đại: Khi phát hiện tấn công, lưu lượng truy cập sẽ được tự động điều hướng đến các Trung tâm lọc rửa của VNPT. Các trung tâm này được đặt ngay trong những Data Center đạt chuẩn Tier III như IDC Hòa Lạc, IDC Nam Thăng Long, sử dụng các thiết bị phần cứng chuyên dụng và thuật toán thông minh để phân tích, “làm sạch” lưu lượng. Chỉ có những truy cập hợp lệ mới được trả về máy chủ, đảm bảo hoạt động kinh doanh của bạn không bị gián đoạn.

- Khả năng chống đỡ các cuộc tấn công quy mô lớn (Terabit-scale): Một cuộc tấn công băng thông lớn có thể dễ dàng làm sập các hệ thống phòng thủ thông thường. Tuy nhiên, VNPT sở hữu hạ tầng mạng lưới khổng lồ với tổng dung lượng kết nối quốc tế lên đến 11 Tbps và trong nước là 5,682 Gbps. Năng lực băng thông khổng lồ này hoạt động như một “tấm đệm” cực lớn, cho phép hấp thụ và xử lý những cuộc tấn công volumetric dữ dội nhất mà không làm ảnh hưởng đến sự ổn định chung của hệ thống.

- Đội ngũ chuyên gia an ninh mạng 24/7 tại Việt Nam: Khi sự cố xảy ra, việc được hỗ trợ bởi các chuyên gia ngay tại địa phương là vô cùng quan trọng. VNPT vận hành Trung tâm Điều hành An ninh (SOC) với đội ngũ kỹ sư, chuyên gia an ninh mạng người Việt làm việc 24/7. Họ không chỉ am hiểu công nghệ mà còn thấu hiểu bối cảnh mạng tại Việt Nam, đảm bảo mọi sự cố đều được tiếp nhận và xử lý nhanh chóng, chính xác và hiệu quả.

Bài viết đã giải đáp chi tiết tấn công DDoS là gì cũng như các thông tin hữu ích khác. Đây là một mối đe dọa thực tế, có thể gây thiệt hại nặng nề về tài chính và uy tín cho bất kỳ tổ chức nào. Việc chủ động xây dựng các phương án phòng thủ đa lớp thay vì chờ đợi sự cố xảy ra là điều vô cùng cần thiết. Bằng cách hiểu rõ cơ chế hoạt động và trang bị các giải pháp bảo vệ phù hợp như VNPT Anti-DDoS , bạn có thể giảm thiểu đáng kể rủi ro và đảm bảo an toàn cho tài sản số của mình.

Để tìm hiểu chi tiết cũng như có nhu cầu sử dụng VNPT Anti-DDoS, bạn vui lòng liên hệ:

- Hotline: 1800.1260 (Miễn phí 24/7)

- Website: https://vnpt.vn/